Showcase: Continuous Testing

In den Linux-Kernel wandern jedes Jahr etwa 70.000 Patche, viele davon sind Bugfixes. Das Gleiche gilt für die meisten anderen Open-Source-Projekte, die Teil eines modernen Linux-Systems sind. Um von der Arbeit in der Community profitieren zu können, bleibt als sinnvolle Strategie, ständig auf dem neusten Softwarestand aufzusetzen und das System aktuell zu halten. Natürlich können bei dieser Menge an Änderungen auch neue Fehler hinzukommen oder Inkompatibilitäten entstehen.

Wie können wir Ihnen helfen?

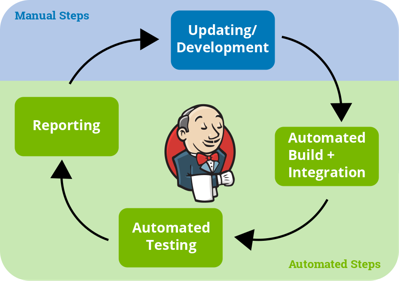

Durch den Einsatz von Continuous Testing (CT) auf echter Hardware sind wir in der Lage, auftretende Probleme früh zu erkennen und zu beheben. Unsere Entwicklungsprojekte bestehen im Wesentlichen aus zwei Phasen:

Initiale Produktentwicklung

Viele Projekte beginnen mit einer initialen Entwicklungsphase: In dieser unterstützen wir Sie bei der Inbetriebnahme Ihrer Hardware, sowie dem Aufbau eines Board Support Packages (BSP), das genau auf Ihre Hardware zugeschnitten ist. In dieser Phase entwickeln wir zum Beispiel fehlende Treiber, ergänzen Softwarekomponenten um fehlende Funktionen oder optimieren die Bootzeit Ihres Geräts. In dieser Phase werden Softwarekomponenten in der Regel ständig auf die neusten Versionen aktualisiert. Gleichzeitig bieten wir Ihnen aber auch an für Ihre Hardware und Ihr BSP Tests zu entwickeln. Diese überprüfen entwicklungsbegleitend die Kernfunktionen des Systems. Diese Phase endet in der Regel mit dem Release Ihres Produkts.

Langfristige Wartung

Darüber hinaus bieten wir Ihnen eine dauerhafte Wartung Ihres BSPs an: Wir aktualisieren regelmäßig (z.B. mehrmals pro Jahr) Ihr System und stellen mit den Tests sicher, dass die Funktionen weiterhin gegeben sind.

Durch die anschließende Wartung entstehen Ihnen wesentliche Vorteile: Sollte es durch eine Softwarekomponente zu einem Fehler Ihres Produkts kommen, oder eine Sicherheitslücke auftauchen, steht Ihnen ständig ein aktuelles System zur Verfügung. Hierdurch sind Ihnen kurze Release-Zyklen möglich. Gleichzeitig sind die Änderungen von Update zu Update geringer, sodass die tatsächlichen Aufwände für die Pflege geringer ausfallen.

Sprechen Sie uns hierzu gern an: Wir erstellen mit Ihnen ein auf Ihre Anforderungen zugeschnittenes Entwicklungs- und Wartungskonzept für Ihre Betriebssystemkomponenten.

Beispiel aus dem Alltag

Im folgenden Beispiel setzt ein Kunde für sein Produkt auf Verified Boot. Dabei wird durch eine Kette von kryptographischen Operationen sichergestellt, dass nur ein vom Hersteller signiertes Betriebssystem auf einem Gerät ausgeführt werden kann. Dabei überprüft die jeweils aktive Komponente (z.B. der Bootloader), ob die nächste zu ladende Komponente (z.B. der Linux Kernel) eine gültige Signatur besitzt. Nur wenn dies der Fall ist, wird die jeweilige nächste Komponente auch ausgeführt.

Die Verified-Boot-Kette, von der Konfiguration des ROM-Codes des Prozessors, über den Bootloader, den Linux Kernel, bis hin zum Userspace werden bei diesem Kunden durch uns ins BSP integriert und gewartet.

Testfall

Die beschriebene Verifikation in dieser Kette wird durch eine Reihe von Tests sichergestellt. Dazu gehören u.a. die Verifikation des FIT Images, welches Linux-Kernel und Device-Tree enthält, als auch der Test des dm-verity geschützten Dateisystems. Hierzu wird das FIT Image subtil verändert und anschließend versucht das System zu booten. Ein weiterer Test verändert die Datei des init-Prozesses im dm-verity geschützten Dateisystem. Der Test erwartet, dass Lesen und Ausführen dieser Datei fehlschlägt und somit Verified-Boot korrekt funktioniert.

Während dieses Tests werden als Seiteneffekt verschiedene Funktionen des Bootloaders barebox getestet: Es werden Images zwsichen Partitionen kopiert, Dateisystem eingehangen/verändert und das Auslösen des Watchdogs getestet.

Fehlerfall

Während eines Wartungs-Updates des BSP wurde nun der Bootloader aktualisiert und der zuvor besprochene Testfall ist fehlgeschlagen. Die gute Nachricht: Die Verified-Boot-Funktionen haben weiterhin funktioniert: Das manipulierte System wurde nicht gebootet.

Aber: Der Test hat zwei Fehler in barebox aufgedeckt: Der eine Fehler trat beim Kopieren auf POSIX device-files auf (Fix von Sascha Hauer). Der andere Fehler betrifft den Watchdog (Fix von Ahmad Fatoum), der das System nach dem provozierten Fehler in der Verified-Boot-Kette hätte zurücksetzen sollen.

Beide Fehler wurden durch den Test aufgedeckt und die Fixes ins BSP integriert, bevor der neue Softwarestand zum Kunden ausgeliefert wurde.

Zurück zur MesseseiteWeiterführende Links

Showcase: Remote Working

Zur Projektarbeit mit unseren Kunden gehört die Arbeit mit Prototypen-Hardware. Da wir grundsätzlich parallel für mehrere Kunden an vielen verschieden Projekten arbeiten, bedeutet das eine Flut von Prototypen auf den Schreibtischen unserer Entwickler. Spätestens wenn im Team an einem Prototypen gearbeitet werden soll oder längere Zeit nicht aktiv an einem Projekt gearbeitet wird, muss die Hardware regelmäßig umgezogen und am neuen Arbeitsplatz verkabelt werden. Erschwerend kommt hinzu, dass die Entfernung zwischen unseren Entwickler-Schreibtischen durch die aktuelle Homeoffice-Situation, nicht wie gewohnt in Metern, sondern in Kilometern gemessen wird.

Showcase: Embedded off-the-shelf

Ein Firmware-Upgrade ist fällig. Eine neu implementierte Funktion muss ausgerollt, eine Sicherheitslücke gepatcht oder neue Hardware-Unterstützung hinzugefügt werden. Die Software ist zwar leistungsfähig, aber komplex. Pengutronix' Strategie, mit dieser Komplexität umzugehen, ist die Arbeit an einem versionskontrollierten Board Support Package (BSP) mit kontinuierlichen Updates und Tests auf dem neuesten Mainline-Linux-Kernel.

Pengutronix bei der Embedded Testing 2026

Pengutronix ist in diesem Jahr wieder Partner der der Embedded Testingu nd ist dort sowohl mit einem Stand als auch mit einem Vortrag vertreten. Die Embedded Testing findet am 24. und 25. Februar 2026 in Unterhaching bei München statt.RAUC und labgrid Sponsoring-Pakete ab jetzt im Shop!

RAUC und labgrid sind Open Source Software-Projekte, die beide bei Pengutronix gestartet wurden und in ihren jeweiligen Nischen mittlerweile recht erfolgreich geworden sind. Ab heute ist es möglich Sponsoring-Pakete im Linux Automation GmbH Shop zu erwerben, die die Entwicklung dieser Projekte unterstützen.Talks, Workshops und Zeit am Strand - Die Embedded Recipes 2025

Ich war dieses Jahr Teil einer kleinen Delegation Pengutronixianer, die an der Embedded-Recipes-Konferenz in Nizza, Frankreich teilgenommen haben. Wir hatten eine tolle Zeit in Nizza und wollen jetzt die Gelegenheit nutzen nochmal einen Blick zurück auf unsere Lieblingstalks und unseren labgrid-Workshop zu werfen.

Pengutronix bei der Embedded Testing 2025

Unser Spin-Off Linux Automation ist in diesem Jahr Aussteller auf der Embedded Testing und ist dort sowohl mit einem Stand als auch mit einem Vortrag dabei. Für Pengutronix als Dienstleister für Embedded-Geräte in verschiedenen Industriebereichen ist Testing selbstverständlich. Dies kann in der Form von Tests in den jeweiligen Upstream-Projekten oder in der Form von Integrationstests eines vollständigen Embedded-Linux-Systems auf der Kunden-Hardware geschehen.

labgrid geht auf Live-Tour!

labgrid erlaubt es uns, Embedded-Linux-Geräte aus der Ferne zu steuern und Integrationstests von Embedded-Linux auf echter Hardware zu implementieren. Pengutronix und andere Firmen setzen daher schon einige Zeit erfolgreich auf labgrid als Mittelpunkt ihrer Embedded-Software-Entwicklungsinfrastruktur.

Yes we CAN... add new features

Have you ever experienced an otherwise fine product that is missing just the one feature you need for your application?

DSA in Barebox

The v2022.05.0 Release of barebox introduced initial support for the Distributed Switch Architecture (DSA) Framework. DSA is originally a subsystem from the Linux Kernel, which exposes the individual ports of a network switch IC as virtual network interfaces.

First Steps using the candleLight

So you went and got yourself one of our fancy rocket-penguin branded CandleLight dongles or, being the die hard hacker you are, went and soldered one up in your toaster oven labeled "not food safe". What's next then? How do you use this thing? Let's answer these question by grabbing a Raspberry Pi and exploring some of the possibilities.